반응형

1. 목적

-. A계정의 EC2에서 B계정의 내부 DNS 쿼리가 필요했고, Public DNS로 노출시키고 싶지 않았음(보안 등의 이슈를 위해)

2. 필요한 정보

a. A 계정 Route53의 Hosted Zone ID

b. A 계정 IAM 사용자 및 Access Key(일회성)

c. B 계정 VPC 사용 리전, ID

d. B 계정 IAM 사용자 및 Access Key(일회성)

3. 진행 방법

-. A 계정에서 Admin 권한(편의상)의 IAM 사용자로 Access key를 발급하고,

Local에서 CLI 환경 준비

-. A 계정의 Route53을 B계정의 리소스가 쿼리할 수 있도록 허용

aws route53 create-vpc-association-authorization --hosted-zone-id <A 계정 Route53의

Hosted zone> --vpc VPCRegion=<B 계정의 VPC 리전>,VPCId=<B 계정의 VPC ID> --profile sun

gtaek.yoo-security

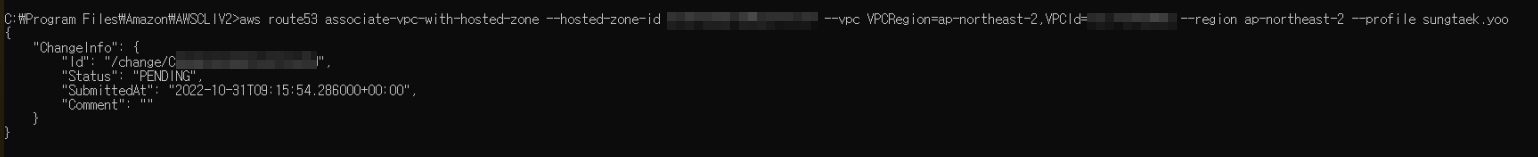

-. B 계정의 IAM Access key로 A 계정 Route53 연결

aws route53 associate-vpc-with-hosted-zone --hosted-zone-id

<A 계정 Route53의 Hosted zone> --vpc VPCRegion=<B 계정의 VPC 리전>,

VPCId=<B 계정의 VPC ID> --region ap-northeast-2 --profile sungtaek.yoo

4. 완료 확인

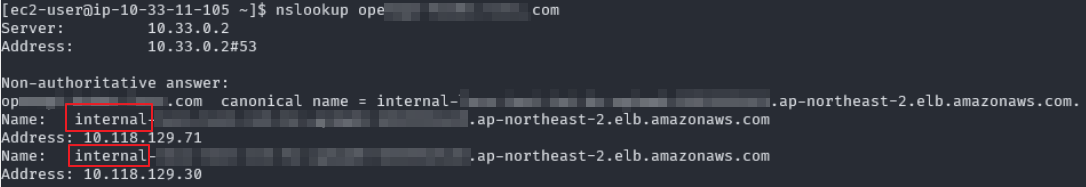

-. 설정대로 진행이 완료되었으면, 설정한 VPC 환경내 인스턴스에서 nslookup 시, 확인 가능

B 계정 서버에서 A 계정 Route53에 등록된 Private 영역 쿼리 가능!!

혹은,

-. A 계정의 Route53 콘솔에서도 확인가능

이렇게까지 사용할 이유는 대부분의 경우, 없으시겠지만 혹시나 필요하신 분이 있을 수 있어 내용을 공유합니다.

반응형

'AWS Cloud > Route53' 카테고리의 다른 글

| [Route53] 가중치 기반 라우팅 정책 적용 (1) | 2022.04.27 |

|---|