1. umask 역할

리눅스에서 umask는 새로 생성되는 파일이나 디렉토리의 기본 권한 설정을 제한하고, 보안성을 높이는 데 사용될 수 있다.

2. umask 설정 및 사용 이유

회사에서 서버의 보안 점검 심사가 진행되거나 isms와 같은 심사가 진행되면 서버의 보안 수준도 같이 진단받게 된다. 이 때, umask 적용 여부도 확인이 될 수 있다.

기본적으로 파일은 666, 디렉토리는 777 권한을 가지게 된다. 이 때, umask 설정이 022로 적용된다면 (보안성 강화를 위해 022 권고)

파일은 666 -> 644(rw-r--r--) 이 적용되고,

디렉토리는 777 -> 755(rwx-r-x-r-x)가 적용되므로, 보안성이 강화될 수 있다.

3. 적용 시, 주의 사항 및 참고 사항

umask를 신규로 적용하게 되면 기존에 생성된 파일과 폴더는 영향이 없으며, 적용 후 신규로 생성되는 파일부터 적용이 된다.

그리고 해당 권한은 리눅스 사용자별로 다르게 적용될 수 있으므로, 모든 사용자가 예외없이 적용되도록 적용할 필요가 있다.

그렇다고해서 너무 강하게 적용하면 어플리케이션이 특정 파일이나 디렉토리를 읽거나 실행해야할 때, 권한이 없어 에러가 발생할 수 있으니 주의하자.

4. 적용 방법

적용이 되었는지 여부는 커맨드창에서 umask를 입력하면 된다.

일시 적용: 현재 세션에서 umask 000

umask 000 적용 후 test.txt 파일을 생성, rw-rw-rw 권한을 가진 파일이 생성된 것을 볼 수 있다.

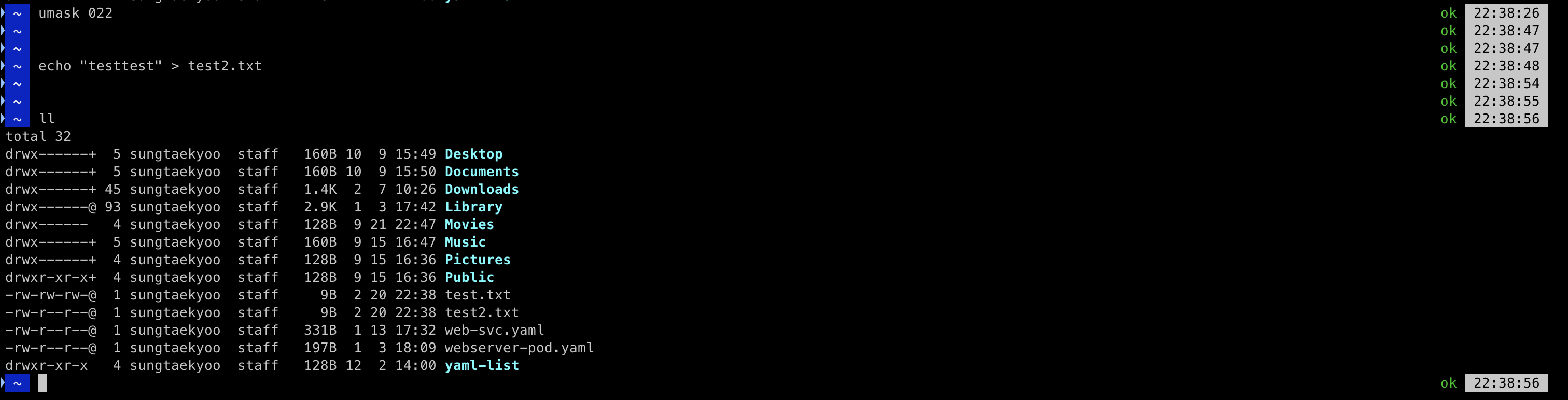

umask 022 설정 후 test2.txt 파일 생성 시, rw-r--r-- 권한을 가진 파일 생성.

영구 설정: 시스템의 기본 umask 값은 일반적으로 /etc/profile 또는 /etc/bashrc 파일에서 설정할 수 있으며, umask 022 을 라인에 추가해주면 된다.

'Server' 카테고리의 다른 글

| 윈도우 서버 NTP 서버 확인 (0) | 2021.11.03 |

|---|---|

| Tomcat Port Redirect 하기(iptables) (0) | 2021.08.05 |

| Redhat 계열에서 Apache 설치 및 확인(With YUM) (0) | 2020.07.01 |

| WEB/WAS Architecture (0) | 2020.04.09 |